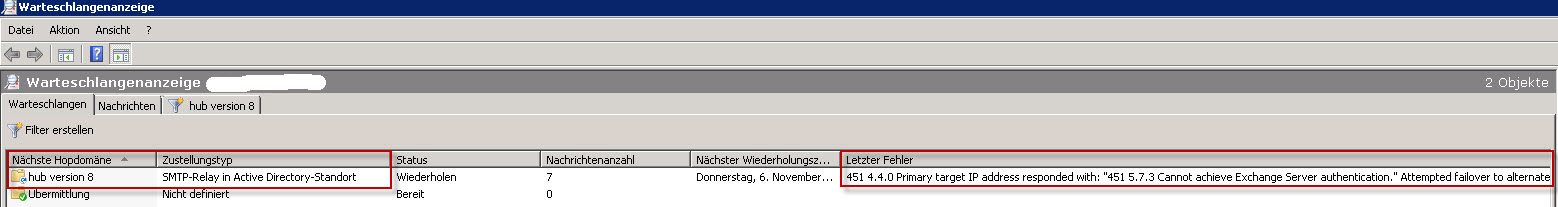

Nach der Installation des ersten Exchange 2010 Servers in eine Exchange 2007 Umgebung, war es nicht möglich, dass der Exchange 2010 Server E-Mails an den Exchange 2007 senden kann. Die E-Mails blieben in der Exchange Warteschlange “HUB VERSION 8” mit folgender Meldung liegen:

451 4.4.0 Primary target IP address responded with: “451 5.7.3 Cannot achieve Exchange Server authentication.” Attempted failover to alternate host, but that did not succeed. Either there are no alternate hosts, or delivery failed to all alternate hosts.

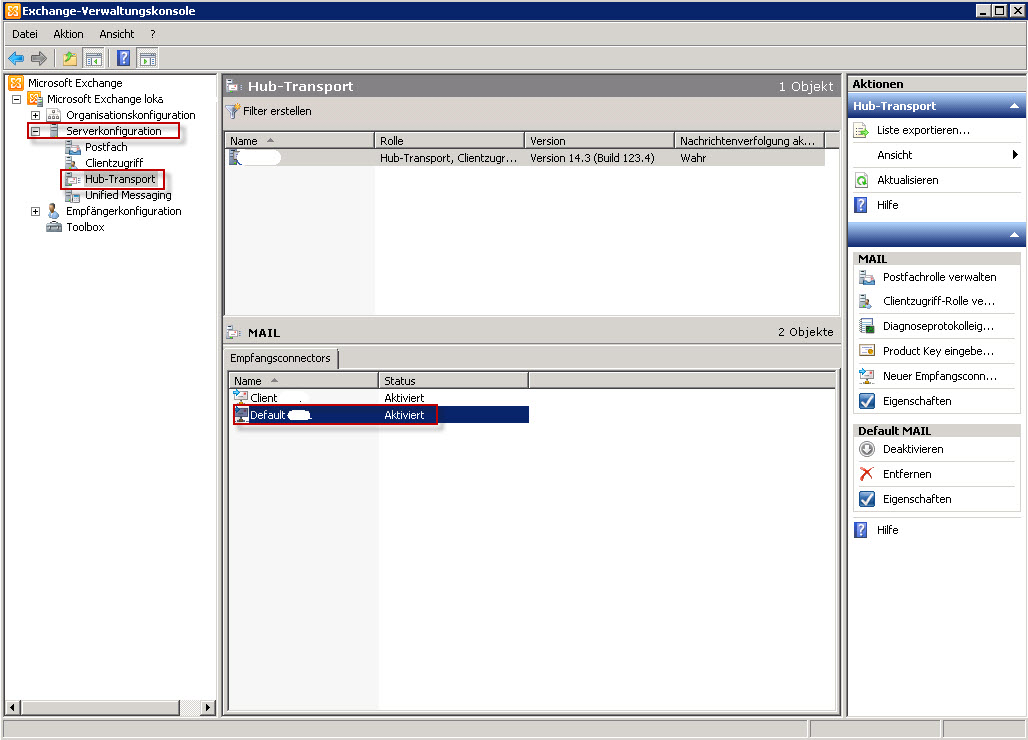

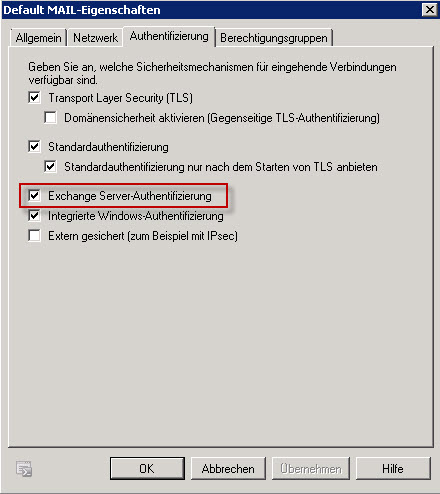

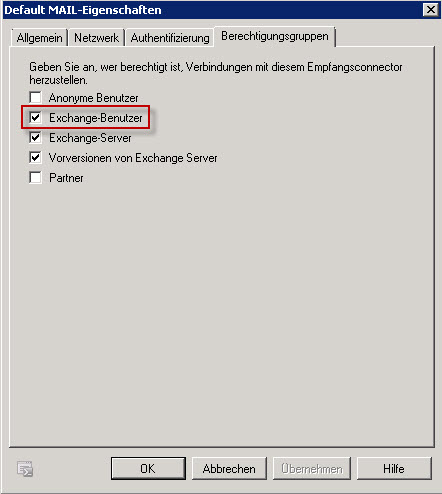

Die Kommunikation zwischen Exchange 2007 / 2010 läuft über die Empfangsconnectoren bzw. den Default Connector. Hier ist es wichtig, dass bei den Default Connector auf beiden Exchange Servern die Einstellungen folgendermaßen vorgenommen worden sind:

Im Anschluss empfehle ich Ihnen noch den Dienst “Microsoft Exchange-Transport” neuzustarten und die Verbindung erneut zu testen.