Damit der Exchange Server von bestimmten IP Adressen auf z.B. Port 25 E-Mails animmt, müssen hierfür Empfangsconnectoren erstellt werden. Dabei ist es wichtig, die Empfangsconnectoren nur für bestimmte IP Adressen freizuschalten. Des Weiteren haben Sie die Möglichkeit, die Authentifizierung und Berechtigungsgruppen auf Ihre Bedürfnisse einzustellen. In diesen Artikel möchte ich Ihnen die verschiedenen Optionen erklären.

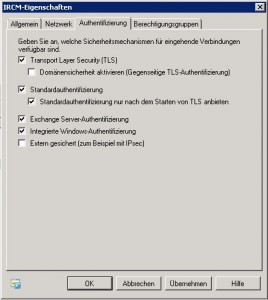

Auf dieser Registerkarte können Sie die Authentifizierung festlegen, mit der sich die Clients am Exchange Server anmelden können, um E-Mails über diesen Connector zu versenden.

Transport l Layer Security (TLS) – Wenn Sie diese Option aktivieren, verwender der Serv er STARTTLS in der EHLO-Antwort an sendene Systeme und wartet auf eine TLS Authentifizierung. Die spätere Datenübertragung per SSL verschlüsselt.

Domänensicherheit aktivieren (Gegenseitige TLS-Authentifizierung) – Durch aktivieren dieser Option, muss sich der Empfangsconnecor (Exchange Server) an der Gegenstelle mit der gleichen Authentifizierung (TLS) authentifizieren.

Standardauthentifizierung – Diese Verbindung läuft nicht über SSL – Benutzername und Kennwort werden also unverschlüsselt übertragen. Um eine Standardauthentifizierung zu erlauben, verwendet der Exchange Server AUTH in einer EHLO-Antwort.

Standardauthentifizierung nur nach dem Starten von TLS anbieten – Ich würde Ihnen immer empfehlen, diese Option zusätzlich zur Standardauthentifizierung zu aktivieren. In diesem Fall wird erst TLS gestartet und anschließend die Standardauthentifizierung angeboten. Somit sind Benutzername und Kennwort bei der Übertragung wieder verschlüsselt.

Exchange Server Authentifizierung – Diese Option wird von Exchange 2003 / 2007 und 2010 für die interne Kommunikation unterstützt unterstützt. Durch das aktivieren dieser Option wird von dem Connector eine TLS Vertrauenstellung oder Kerberos über TLS verwendet.

Integrierte Windows-Authentifizierung – Hinter dieser Option versteckt sich die Verwendung von NTLM und Kerberos für die Authentifizierung. Es werden keine Kennwörter übertragen.

Extern gesichert (zum Beispiel IPsec) – Diese Option ist sinnvoll, wenn die Verbindung durch ein VPN oder IPsec gesichert werden soll. Der Exchange Server kann diese Sicherung nicht überprüfen. Darum ist es wichtig, dass sie auf dem nächsten Reiter “Berechtigungsgruppen” die Option Exchange Server aktivieren.

Zusätzlich zu den Authentifizierungen können Sie auch verschiedene Berechtigungsgruppen für die Herstellung einer Verbindung konfigurieren.

Anonyme Benutzer – Alle Benutzer können eine Verbindung aufbauen.

Exchange Benutzer – Alle Authentifizierten Benutzerkonten können eine Verbindung aufbauen.

Exchange Server – Alle Mitglieder der AD Gruppe “Exchange Server” in der OU “Microsoft Exchange Security Groups” können eine Verbindung aufbauen.

Vollversionen von Exchange Server – Alle Mitglieder der AD Gruppe “ExchangeLegacyInterop in der OU “Microsoft Exchange Security Groups” können eine Verbindung aufbauen.

Partner – Alle Benutzerkonten aus anderen Gesamtstrukturen, welche mit dieser Organisation verbunden ist, können eine Verbindung aufbauen.

[…] habe in den beiden Artiklen Sicheres Relaying erlauben und Sicherheit von Empfangsconnectoren darauf hingewiesen, welche Möglichkeiten Sie haben, ein sicheres Relay einzurichten. Es gibt ein […]